转自:http://wooyun.org/bugs/wooyun-2014-084180

简要描述:

优酷网某后台验证码绕过,破解弱口令两枚。

这个漏洞我8月份已经提到360库带了,他们给了报酬的。

我是在破解出新的账号后,才昧着良心再提交到wooyun。

希望360库带的小伙伴见谅,再次道个歉。 🙂

详细说明:

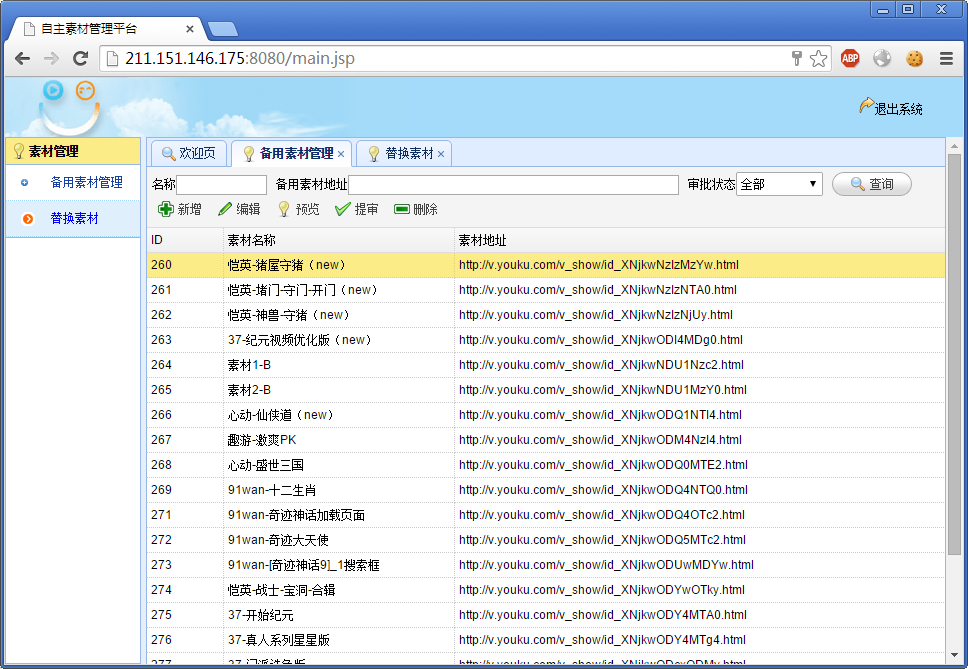

优酷土豆第三方素材替换平台:

http://211.151.146.175:8080/login.do

存在逻辑缺陷,导致被攻击者轻易攻破。

1. 验证码可绕过

这是很多公司外网暴露的系统存在的通病,看起来有验证码,实际多数都可绕过、可逆向、可识别。

此站点,固定Cookie中JSESSIONID和参数code的值,即可进行暴力破解。

2. 提示信息过详细

不存在的用户和存在的用户,提示不一样,攻击者轻易猜解出哪些用户是存在的。(指数级减小了破解尝试次数)

此处存在的用户,提示“用户名或密码错误,请重新输入”

不存在的用户,则提示“您没有该系统权限,请联系管理员!”

挂个小字典,很快即可小范围锁定用户名列表,我跑出来少量用户:

admin jintuo tudou youku zhousu

利用密码字典再跑一遍,命中用户:

tudou,密码tudou123456 youku, 密码youku888

漏洞证明:

修复方案:

一点建议:

1. 验证码使用一次,立即过期

2. 强化用户密码

3. 条件允许,对敏感系统做二次验证

ps:平常虽然尝试爆破过一些后台,不过都没有成功过。后台爆破也是一种渗透思路,以后要重视下。后台爆破最重要的是口令字典的完备性,所以要在平常注意积累,否则等到用时才发现字典这么弱一个也没有爆破出来。

常用的管理员用户名主要有:

admin root user administrator super console guanli control

当然不限于这些,在实际使用时要根据具体网站收集到的信息来进行完善。更多用户名字典可以查看:http://zone.wooyun.org/content/16508。

转载请注明:jinglingshu的博客 » 优酷网某后台验证码绕过