近日,一名希腊安全研究人员George Chatzisofroniou开发出一个能够对WPA加密的AP无线热点实施自动化钓鱼攻击的工具——Wifiphisher,专门窃取连接其上的用户密码。

无线自动化钓鱼工具曝出

George表示,“这款工具利用的是社会工程学,它并不需要使用暴力破解便能够轻松获取WPA密码。”虽然互联网上有几款可入侵WiFi网络的入侵工具,但WiFiPhisher的不同之处在于它能够自动使用多款入侵技巧。

WiFiPhisher工具使用“Evil Twin”攻击方法。与Evil Twin一样,WiFiPhisher首先创建一个伪装成合法WiFi访 问点(AP)的虚假无线AP。随后对合法WiFi AP发动DoS攻击,或者创建射频干扰使得无线用户断开连接,并且诱导用户检查可用网络。一旦用户从合 法WiFi AP断开,WiFiPhisher会强迫下线电脑及设备自动重新连接至虚假AP,这样攻击者便可拦截流向设备的所有流量。

这一技巧也称AP Phishing、WiFi Phishing、Hotspotter或Honeypot AP。此类攻击使用虚假AP以及虚假登陆页面捕获用户的WiFi凭证、信用卡号、发动中间人攻击或感染无线主机。

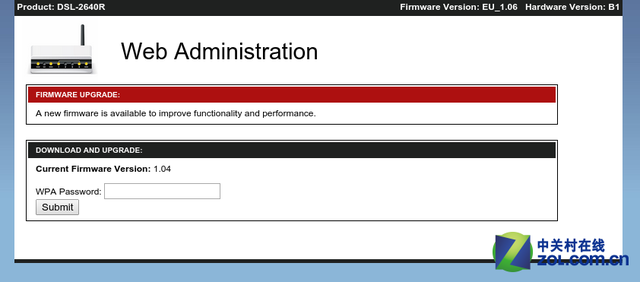

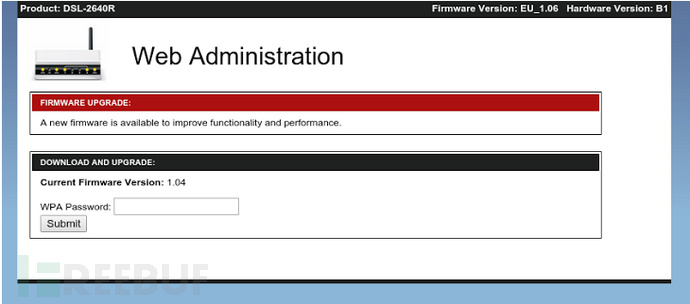

一旦受害者从互联网请求任意网页,WiFiPhisher将会发送给受害者一个虚假的路由配置页面并以路由器固件更新为由要求获得WPA密码。这样,黑客及网络犯罪分子能够针对联网用户发动钓鱼攻击及中间人攻击。

但也有批评声音指出,如果没有密码将无法创建一个虚假AP。有人在Reddit论坛上指出,“这个工具实际上是创建了另外一个未加密网络。 Windows会发出一个警告称网络安全配置发生了改变。在安卓上,你必须手动重新连接至未加密网络。因此这种方法不会自动执行中间人攻 击。”WiFiPhisher在Kali Linux上可用并且得到MIT许可。用户可从Kali Linux上下载并免费使用。

希腊安全研究员George Chatzisofroniou开发了一个名为WiFiPhisher的WiFi安全测试工具,虽然现在网上有很多可以破解无线网络的工具,但 WiFiPhisher与之不同,它不需要使用暴力破解攻击来获取用户的无线WiFi密码。各位有兴趣的话可到GitHub上下载,完全免费。

WiFiPhisher原理

1.它会先创建一个伪造的无线访问接入点(AP)并把自己伪装成一个合法的WiFi AP,然后向合法无线访问接入点(AP)发动DoS攻击,或者在其周围创建一个射频干扰。

总而言之,原理是让用户设备断开原有无线连接,这样用户就会查找附近有没有可用的无线网络,从而就有可能连接到假的AP上。

2.一旦用户断开了原有合法无线连接之后, 然后用户设备会重新自动连接到WiFiPhisher制造的伪造AP上。在做足了一系列的准备工作之后,攻击者就可劫持目标设备上的网络流量了。

这种技术也被称为AP Phishing,WiFi Phishing,Hotspotter或者 Honeypot AP。这些技术都是利用虚假接入点的虚假登录界面捕获用户的WiFi密码、信用卡号,发动中间人攻击或者入侵无线主机。

3.无论受害者访问什么页面,WiFiPhisher都会向受害者提供一个很逼真的路由器配置更改界面,并称由于路由器固件更新需修改路由器密码……

如下图:

由于该工具可能会被恶意攻击者非法利用,所以它一直备受争议。目前WiFiPhisher只支持Kali Linux系统。

项目地址:http://github.com/sophron/wifiphisher