导语:本文从技术上分析一起国家支持的操作DNS系统的攻击活动。该攻击活动主要目标是中东和北非的国家安全组织。

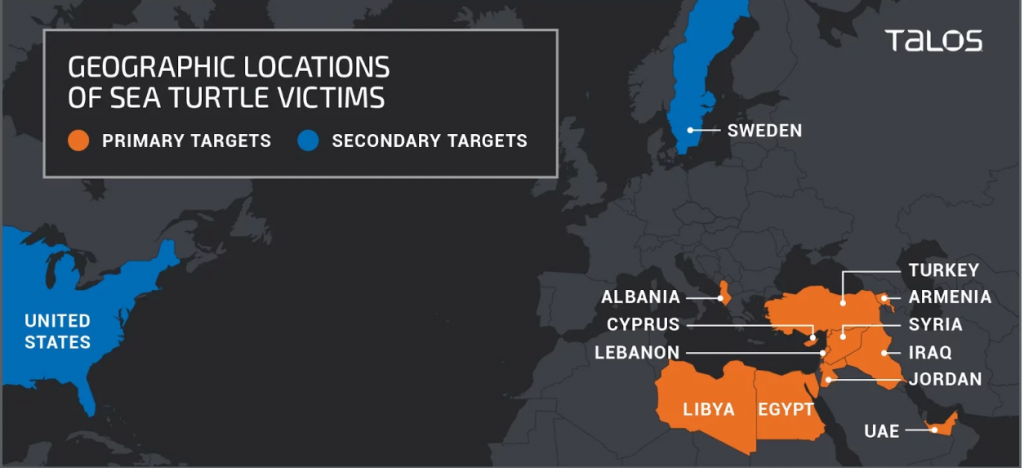

DNS是互联网的基础技术,修改DNS系统可能会降低用户在网络上的信任感。对DNS系统的信任以及DNS系统的稳定是基础。Cisco Talos研究人员发现一起名为Sea Turtle的网络威胁活动,主要攻击位于中东和北非的包括国家安全组织在内的公司实体。该攻击活动从2017年1月开始一直持续到2019年1季度。研究人员分析发现至少有13个国家的40个组织受到影响。研究人员认为这是一起由国家在背后支持的APT攻击,目的是为了持续访问敏感网络和系统。

攻击者主要利用DNS劫持来完成攻击目的。研究人员一共发现2类受害者,第一类是国家安全组织、外交部、主要的能源组织等;攻击者通过攻击为这些组织提供服务的第三方实体来获取访问。第二类受害者是DNS注册商、电信企业和互联网服务提供商。

Sea Turtle DNS劫持方法

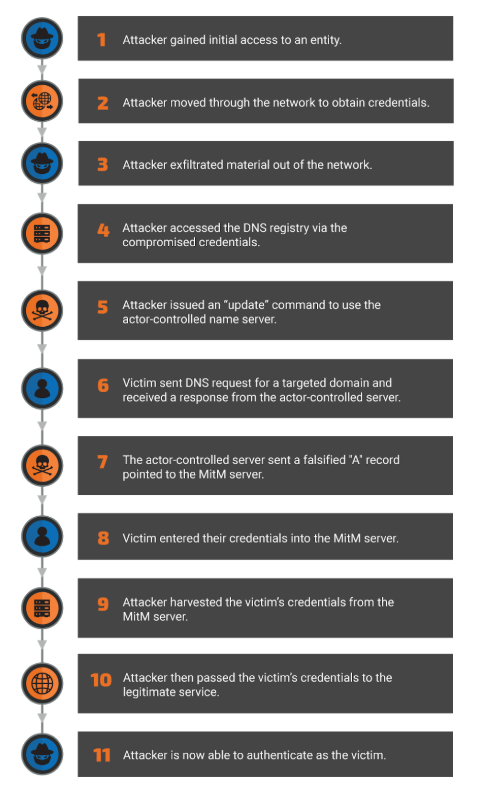

DNS劫持是一种达到攻击目的的有效手段。通过分析攻击行为,研究人员相信攻击者最终会窃取凭证来访问网络和相关系统。为此,攻击者:

· 建立了控制目标DNS记录的方法;

· 修改DNS记录来将指向合法用户的DNS记录修改为攻击者控制的服务器;

· 当用户与攻击者控制的服务器交互时获取用户合法凭证。

下图说明了攻击者如何利用DNS劫持来完成最终目标:

重定向攻击流图

攻击活动分析

初始访问

攻击者通过利用已知漏洞或发送鱼叉式钓鱼邮件来获取初始访问权限。Talos研究人员分析认为攻击者利用的CVE漏洞有:

· CVE-2009-1151:影响phpMyAdmin的PHP代码注入漏洞

· CVE-2014-6271:影响GNU bash系统的RCE漏洞

· CVE-2017-3881:CISCO路由器非授权用户权限提升RCE漏洞

· CVE-2017-6736: Cisco集成服务交换机2811 RCE漏洞

· CVE-2017-12617: 影响运行Tomcat的Apache web服务器的RCE漏洞

· CVE-2018-0296:允许对Cisco Adaptive Security Appliances (ASAs)和防火墙进行非授权访问的目录遍历漏洞

· CVE-2018-7600: Drupalgeddon,基于Drupal的web站点的RCE漏洞

DNS劫持作为感染向量

在攻击中,攻击者会修改对目标组织的NS记录,将用户指向恶意DNS服务器,对所有的DNS查询提供攻击者控制的响应。目标DNS记录被劫持的时间可能是几分钟也可能是几天。这类活动可以让攻击者重定向受害者。当攻击者控制的域名服务器被查询时,会响应一个错误的A记录,以提供攻击者控制的MITM节点的IP地址而不是合法访问的IP地址。在一些例子中,攻击者会将TTL值修改为1秒。这可能是为了将受害者及其的DNS记录保存的时间最小化,以减少被发现的风险。

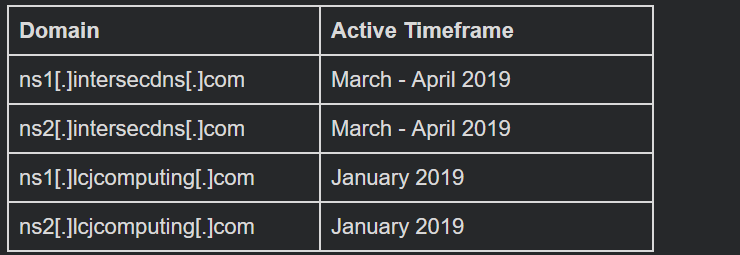

2019年,研究人员发现以下域名服务器被用于支持Sea Turtle攻击活动:

凭证窃取

攻击者访问域名的DNS记录后,下一步就是在攻击者控制的服务器上设置mitm框架。

下一步就是搭建MITM服务器来监视合法服务以获取用户凭证。获取用户凭证后,用户就会被传递给合法的服务。为了绕过检测,攻击者会执行certificate impersonation(证书模拟),这是一种从其他服务商处获取目标域名的x.509证书的技术。

当受害者在攻击者伪造的web页面上输入密码后,攻击者就会获取这些密码。而用户感受到的只是一个延迟。

通过被黑的SSL证书获取凭证

攻击者访问网络后,就会窃取组织的SSL证书。然后攻击者可以用攻击者控制的服务器上的证书来执行其他mitm操作来获取其他凭证。该攻击活动的一个重要方面就是模拟VPN应用来执行mitm攻击,比如Cisco Adaptive Security Appliance (ASA)产品。这里,研究人员认为攻击者并不是利用了新的ASA漏洞,而是滥用了与ASA SSL证书相关的信任关系来获取VPN凭证以获取到受害者网络的远程访问权限。

攻击者还可以入侵注册商,比如NetNod。这样攻击者就可以修改sa1[.]dnsnode[.]net的DNS记录。

攻击目标

研究人员分析发现有40个不同的组织成为攻击者的目标。

受害者可以分为2类,一类是位于中东和北非的主要攻击目标,包括:

· 外交部

· 军事组织

· 情报机构

· 能源组织

第二类受害者是用来帮助攻击主要目标的。这些组织位于世界隔离,但主要也位于中东和北非。包括:

· 电信企业

· 互联网服务提供商

· 信息技术企业

· 注册机构

总结

Sea Turtle攻击活动和其攻击者能力是非常强的,进行了为期2年的攻击活动而没有被发现。这也是第一起域名注册机构被黑并被用于网络监控活动的事件。