Author:XZ

菜鸟作品,大牛勿喷。

序:话说过几天要期末考试了,可不想像去年那样又挂科,那就自己动手了。

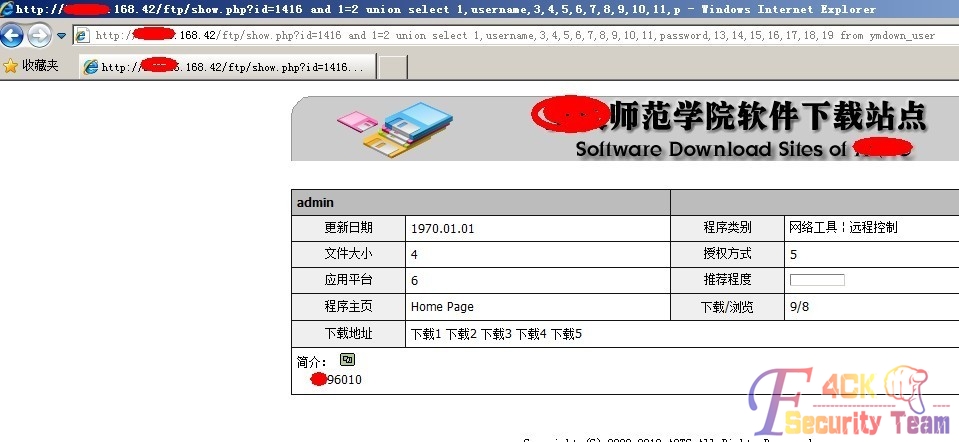

经分析,掌管学生学籍信息和学生成绩的部门应是学校教务处,我们从教务处网站入手,进行扫描测试,发现并不存在已知可以利用的漏洞。于是我们转而从别的网 站入手。打算进入校园网中心机房后,再对整个校园进行渗透。扫描大致得知中心机房最少有八台Windows服务器,六台Linux服务器,分别提供 Web、邮件、域名解析服务,FTP、VOD、VPN等等服务。在FTP下载网站某个页面,我们发现了sql注入漏洞。

可进入后台后,发现没有上传文件处,失败。

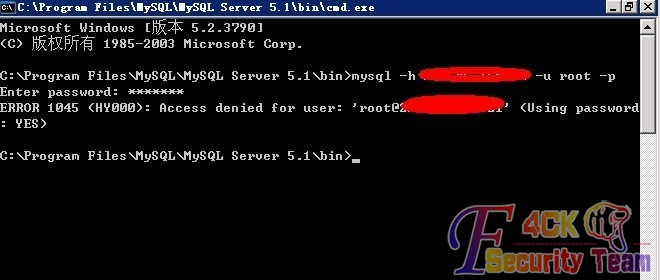

于是我们将注入点载入pangolin中爆出mysql链接信息,可服务器做了数据库的链接限制,失败。

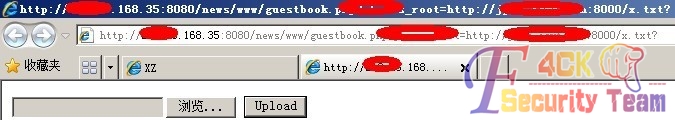

我们只有另寻途径,最后在二级网站的一个页面发现过滤不严导致远程表单的执行和上传任意文件。

上传成功!得到一个shell!

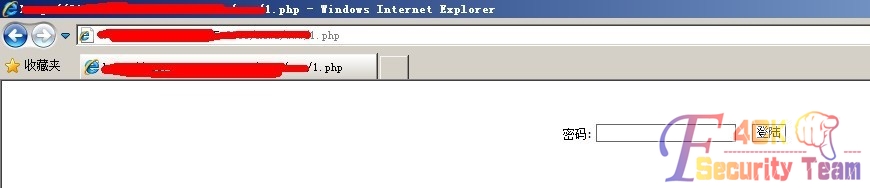

进webshell换上aspx大马,才进去的时候发现3389是没有开的,导入注册表后待机器重启便可看到3389端口了。查看了开放的一些服务,mysql,ftp,vnc。

尝试过mysql udf提权,不能导出dll文件;ftp提权,管理员修改了管理密码;vnc也连接不上,很多漏洞打上了补丁。无奈,提权陷入了僵局。。。没办法只有执行mysql语句将vbs文件写进启动目录。

等了一两天。服务器都重启。用户就加上去了,。

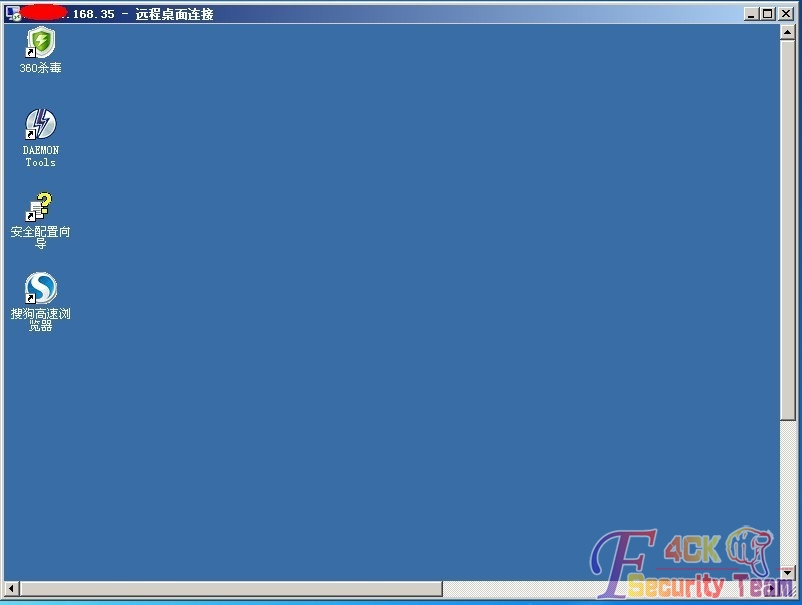

进入

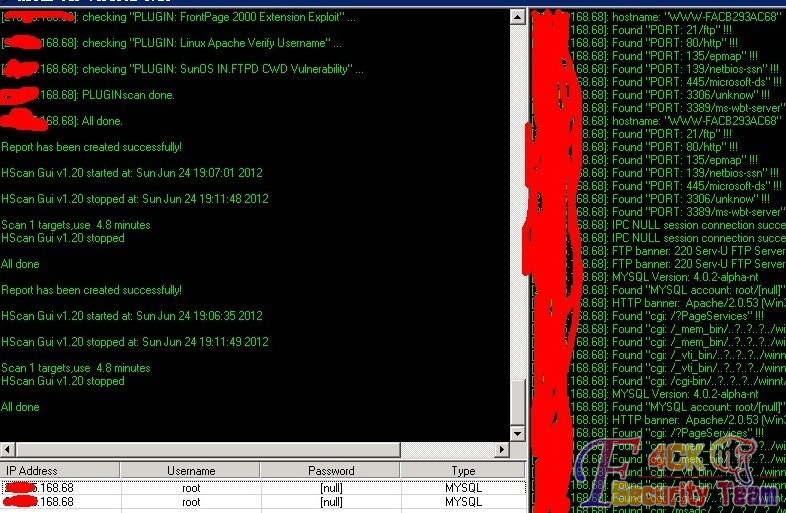

用Hsacn对机房进行大致的扫描,发现一台mysql弱口令机器。

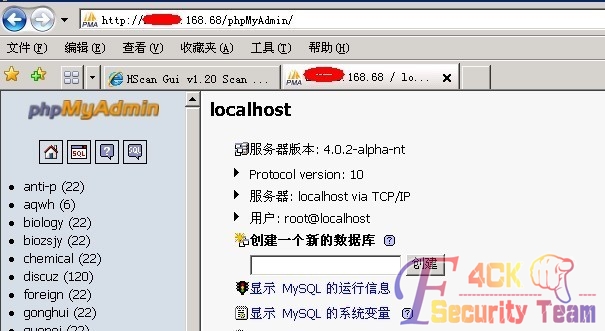

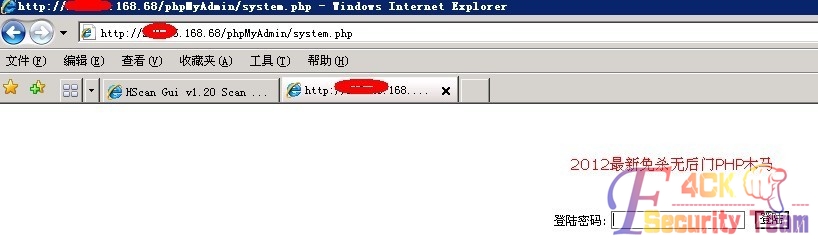

看他开了80上去瞧了瞧,可以列目录,目录里有个phpmyadmin。也省的我们连了。

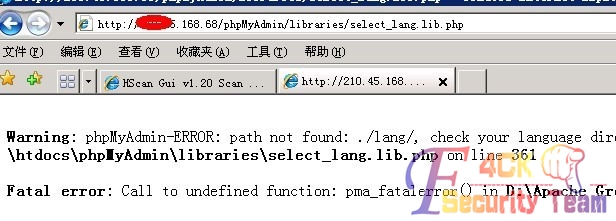

爆出路径。

将一句话写进temp1表里,用sql语句将一句话导出到网站目录。

连接一句话上大马。

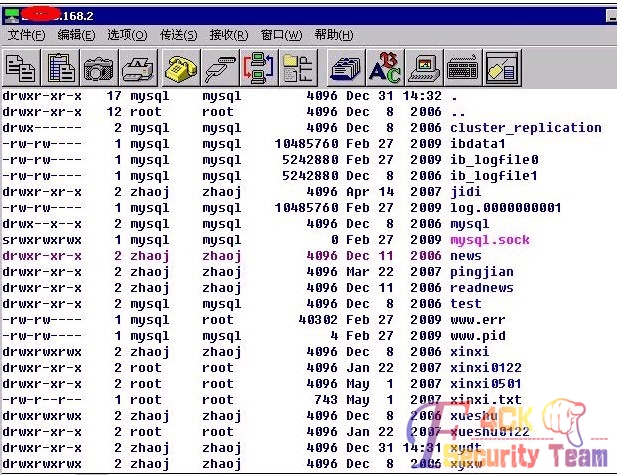

因机器开了3389,远程了一下,,发现是xp的PC机,安全做的不足,导致可以直接执行cmd命令。

链接上去看了一下。发现竟然是维护校园服务器的管理员PC,发现了一些东西。

载入回本地看了一下。

测试了主页。

转载请注明:jinglingshu的博客 » 渗透测试校园网 – XZ